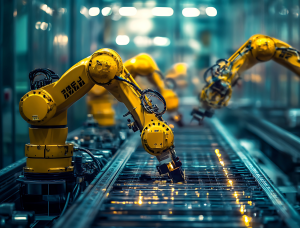

Touchpanels an Maschinen, Fernwirkstationen und Edge-Gateways für IoT-Daten: An einem Industriestandort wie einer Smart Factory können schnell mal bis zu 500 einzelne OT-Geräte (Operational Technology) im Einsatz sein – ausreichend Angriffsfläche für Hacker und Cyberkriminelle. Diese sieben Herausforderungen sollten Unternehmen heutzutage auf dem Schirm haben.

Die Sicherheit von Operational Technology (OT) wie Produktionsroboter und Steuerungsmaschinen steht meist im Schatten klassischer IT-Security – allerdings zu Unrecht. Wer seine OT-Geräte nicht vorausschauend absichert und an neue Herausforderungen anpasst, dem kann erheblicher geschäftlicher Schaden drohen. Denn Cyberkriminelle haben längst auch diese Einfallstore im Blick.

Mehr Schutz sollen das KRITIS-Dachgesetz und die NIS2-Direktive bringen. Durch sie erweitert sich der Kreis der Unternehmen, die sich in Zukunft mit strengerem OT-Cyberschutz auseinandersetzen müssen deutlich – im Bereich kritischer Infrastrukturen auf über 30.000 betroffene Unternehmen.

OT in der Praxis – aber sicher!

Welche Best Practices, Industrieanlagen und kritische Infrastrukturen – etwa ein Wasserkraftwerk – bestmöglich abzusichern, gibt es bereits in der Branche? Am 13. Mai bringen die KG Sicherheit und IoT Interessierte in Köln zum Event „Security meets Operational Technology“ zusammen. In Vorträgen und im Austausch unter Expert:innen werden Herausforderungen beleuchtet und erfolgreiche Lösungen vorgestellt.

Auf welche Schwachstellen Unternehmen ihre OT-Security-Strategie prüfen sollten und von welchen Risikofaktoren Unternehmen aktuell betroffen sind, zeigt zudem die Studie The State of OT/ICS Security 2024 von eco Mitglied SITS.

- Mehr professionelle Angriffe

Die aktuelle Bedrohungslage zeigt ein klares Muster: Industrielle Systeme stehen immer mehr im Fokus von Cyberkriminellen. Hochwirksame Angriffe auf industrielle Systeme haben sich seit 2020 vervielfacht. 2023 stieg die Zahl solcher Angriffe um 140 Prozent. Ransomware ist dabei der häufigste Angriffsvektor (74 Prozent aller Fälle) – solche Angriffe auf Industrieunternehmen haben etwa im Vergleich zum Vorjahr 2023 um 50 Prozent zugenommen. - Veraltete Systeme („Legacy Systems“) ohne Support

Viele Industrieanlagen setzen weiterhin auf alte Systeme, für die es keine Sicherheitsupdates mehr gibt. Damit bleiben schwerwiegende Schwachstellen dauerhaft offen. Oft, weil ein Ersatz aus betrieblichen Gründen nicht so einfach möglich ist – Systeme müssen nahtlos ersetzt werden, damit keine wertvolle Produktionszeit verloren geht. - IT-OT-Konvergenz durchdacht absichern

Konvergierte Architekturen lassen sich zwar relativ schnell und flexibel einführen, sind aber komplexen Umgebungen, die Unternehmen entsprechend professionell absichern müssen. Denn: 70 Prozent der OT-Sicherheitsvorfälle haben ihren Ursprung im IT-Bereich. Besonders kritisch: 67 Prozent der Netzwerkverbindungen gelten als unerlaubt oder unerwünscht, was auf eine schwache Netztrennung und Zugriffskontrollen hinweist. - IoT-Geräte sicher in OT-Umgebungen integrieren

IoT-Technologie kann neue Risiken in das OT-Netz bringen, etwa durch unsichere Firmware, nicht geprüfte Komponenten oder schlecht geschützte Zugänge. Ein Angriff beginnt dabei oft an Stelle der Zugangsdaten –automatisierte Scansysteme identifizieren und kompromittieren systematisch Geräte mit voreingestellten oder schwachen Passwörtern. - Effektive organisatorische Strukturen

Nur 38 Prozent der Unternehmen haben ein dediziertes OT-Security-Team. Etwas mehr (39 Prozent) vertrauen ihre Industrial Cybersecurity noch ganz traditionell dem IT-Sicherheitsteam an. In 23 Prozent der Fälle wird versucht, die Verantwortung zwischen IT und OT zu teilen. - Kein kontinuierliches Monitoring

Nur 26 Prozent der Unternehmen überwachen ihre OT-Systeme durchgängig. Viele setzen lediglich auf periodische Checks mit stündlichen, wöchentlichen, monatlichen oder gar quartalsweisen Intervallen. Am besten gelingt die Überwachung Unternehmen, die unternehmensweite Security Operations Center etabliert haben. - Hoher regulatorischer Druck (NIS2 & CRA)

Angesichts der NIS2-Direktive und des Cyber Resilience Acts (CRA) müssen sich Unternehmen und OT-Hersteller per Gesetz um verschärfte Sicherheitsvorkehrungen ihrer OT-Geräte kümmern. Dazu gehören unter anderem eine 24h-Meldepflicht bei Vorfällen, verpflichtende Sicherheitsmaßnahmen und empfindliche Geldstrafen bis zu 10 Millionen Euro bzw. zwei Prozent des globalen Umsatzes.

Best-Practices: Lösung von und für die Branche

Unternehmen, die intelligente Maschinen einsetzen oder es vorhaben, sollten sich den technisch vermeidbaren Schwachstellen und aktuellen Regulierungen bewusst sein. Da hilft es, sich mit anderen Betroffenen auszutauschen. Gemeinsam lassen sich Lösungen aufzeigen und voneinander lernen. Einen regelmäßigen Rahmen dazu bieten die eco Kompetenzgruppen (KG).

Gespannt auf Security-Best-Practices und Austausch unter Expert:innen?

Melden Sie sich hier zum eco Event „Security meets Operational Technology“ an, am 13. Mai in Köln und online.