Interview mit Sascha Schimmler, Senior Manager Offensive Application Security DACH bei NVISO

Für IT-Systeme haben die meisten Unternehmen bereits wirksame Schutzschilder etabliert. Im Bereich Operational Technology (OT) sieht das oft noch anders aus. Dabei können realistisch nachgebaute Testumgebungen - wie die von NVISO GmbH für das Wasserkraftwerk des österreichischen Energieunternehmens Verbund - Sicherheitslücken frühzeitig aufdecken. Was Unternehmen mit kritischer Infrastruktur wissen sollten, erzählt Sascha Schimmler, Senior Manager Offensive Application Security DACH bei NVISO GmbH, im Interview.

Herr Schimmler, Operational Technology (OT) ist das Rückgrat industrieller Prozesse. Ihre Sicherheit wird aber oft als Selbstverständlichkeit angesehen. Was muss sich tun, damit OT-Security nicht erst im Störungsfall Aufmerksamkeit auf sich zieht?

Sascha Schimmler: Unternehmen müssen OT-Security als integralen Bestandteil der Unternehmens- und Risikostrategie etablieren. Dazu gehört, die Risiken regelmäßig zu analysieren, OT-Themen strategisch in das betriebliche Sicherheitsmanagement einzubinden und alle relevanten Stakeholder gezielt zu sensibilisieren. Verantwortlichkeiten für OT-Security sollten klar definiert und in bestehende Prozesse wie Change- und Incident-Management eingebettet sein. Außerdem ist es wichtig, Schutzmaßnahmen regelmäßig zu überprüfen und zu aktualisieren, um auf neue Bedrohungen reagieren zu können. Nur bei proaktivem Handeln und kontinuierlicher Kommunikation ist OT-Security als dauerhafte Managementaufgabe verstanden worden – und rückt nicht erst im Störungsfall auf die Agenda.

Im Bereich IT kommt es vor allem auf Vertraulichkeit, Integrität und Verfügbarkeit an. Was steht bei OT-Sicherheit im Vordergrund?

Bei der Sicherheit von OT-Geräten steht die Verfügbarkeit der Systeme an erster Stelle. Schließlich können Produktionsausfälle direkte finanzielle und sicherheitsrelevante Folgen haben. Darauf folgt die Integrität der Menschen, weil gezielte Manipulationen an Prozessdaten oder Steuerbefehlen zu schwerwiegenden Fehlfunktionen führen können. Vertraulichkeit ist ebenfalls relevant, spielt aber im Vergleich zur IT eine nachgelagerte Rolle, da relevante OT-Komponenten ohnehin tief in der zu verteidigenden Gesamtinfrastruktur verkapselt sind.

Viel mehr kommt es in OT-Umgebungen noch auf die Sicherheit von Mensch und Umwelt an – etwa im Maschinenraum. Dieses übergeordnete Ziel ist bei allen Maßnahmen zu berücksichtigen.

Besonders kritische Infrastrukturen müssen sich auf Cyberattacken vorbereiten – und wissen, wie sie diese im Ernstfall abwehren. Stichwort NIS-2. Wie sind Sie beim Entwickeln des ICS Firing Range für das Wasserkraftwerk von Verbund vorgegangen?

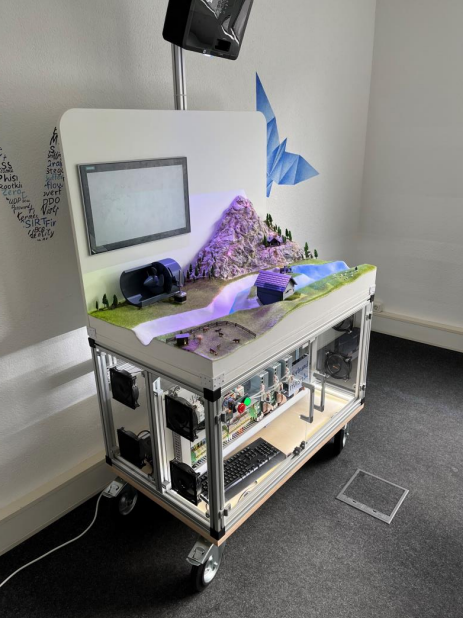

Zunächst zum Hintergrund: Eine ICS Firing Range ist eine realitätsnahe Testumgebung, in der industrielle Steuerungssysteme (ICS) und ihre Komponenten simuliert oder nachgebaut werden, um Angriffs- und Verteidigungsszenarien sicher durchzuspielen.

Beim Projekt für das Wasserkraftwerk haben wir zunächst die wesentlichen OT-Komponenten und deren Zusammenspiel identifiziert. Anschließend dann eine isolierte Testumgebung mit Original-Hardware und -Software aufgebaut, die typische Betriebs- und Angriffsszenarien abbildet. Dabei lag der Fokus darauf, regulatorische Vorgaben wie die NIS-2-Regulierung einzuhalten, sowie kritische Prozesse realistisch nachzubilden und Angriffstests sicher durchzuführen, ohne die reale Produktion zu gefährden.

Welche Zwecke sollte die Testsimulation alles abdecken? Nennen Sie gerne auch ein paar Beispielszenarien.

Die Testsimulation sollte:

- die Wirksamkeit technischer und organisatorischer Schutzmaßnahmen überprüfen

- Schwachstellen in OT-Komponenten und Schnittstellen identifizieren

- Incident-Response-Teams unter realistischen Bedingungen trainieren

- Notfall- und Wiederherstellungspläne validieren

Beispielszenarien sind:

- Kompromittierung einer SPS durch gezielte Malware

- Manipulation von Prozessdaten (z. B. Temperatur- oder Drucksensoren)

- Angriff auf die Fernwartungsschnittstelle

- Ausfall kritischer Kommunikationsverbindungen zwischen Leitwarte und Feldgeräte

Kommt im Testprozess auch Künstliche Intelligenz (KI) zum Einsatz?

KI lässt sich im Testprozess unterstützend einsetzen, etwa um Anomalien im Netzwerkverkehr zu erkennen oder um große Datenmengen aus den Simulationen automatisiert auszuwerten. Sie hilft, Muster zu erkennen, die auf Angriffe oder Fehlkonfigurationen hindeuten. Im Rahmen des Wasserkraftwerk-Projekts wurde KI vor allem beim Analysieren von Logdaten eingesetzt und hat dabei unterstützt, weitere Detection-Use-Cases, also unterschiedliche Bedrohungsszenarien, zu entwickeln.

Die verwendeten Komponenten sind zwar Originalteile, die auch im Wasserkraftwerk verbaut sind, stellen jedoch nur einen Teil der Gesamtmenge dar. Wie aussagekräftig ist das Testing angesichts dieser Tatsache?

Da wir nicht nur die Originalteile, sondern auch echte Konfigurationen nutzen konnten, welche die verbauten Produkte realitätsgetreu zusammenstellten, ist die Firing Range durchaus die Miniatur-Version des echten Kraftwerks. Die Ergebnisse der Tests sind daher sehr aussagekräftig.

Was lässt sich vom Beispiel Wasserkraftwerk lernen und auf andere Geschäftsfelder übertragen?

Das Vorgehen zeigt, wie wichtig eine realitätsnahe Testumgebung für die Absicherung von OT ist. Ob Energie, Produktion oder Transport: Die Methodik – Aufbau einer isolierten Testumgebung, gezielte Angriffssimulationen, kontinuierliche Verbesserung der Schutzmaßnahmen – lässt sich auf alle Branchen mit kritischer OT-Infrastruktur übertragen. Entscheidend ist, dass OT- und IT-Teams eng zusammenarbeiten sowie die entsprechenden regulatorischen Anforderungen zu berücksichtigen.

Würden Sie jedem produzierenden Unternehmen empfehlen, sich mithilfe von Simulationen und Trainings auf einen Angriff vorzubereiten? Wer sollte sich mit dieser Option auseinandersetzen?

Simulationen und Trainings sind für alle Unternehmen mit kritischer OT-Infrastruktur empfehlenswert, insbesondere für Betreiber kritischer Infrastrukturen und Unternehmen mit hohem Automatisierungsgrad. Sie helfen, Schwachstellen frühzeitig zu erkennen, Notfallpläne zu testen und das Sicherheitsbewusstsein der Mitarbeitenden zu stärken. Auch für mittelständische Unternehmen mit begrenzten Ressourcen bieten gezielte Simulationen einen Mehrwert: Denn sie liefert praxisnahe Erkenntnisse und erhöht die Resilienz gegenüber Cyberangriffen.

Cyberangriff auf Wasserkraftwerk: eco Mitglied NVISO testet den Ernstfall in der Miniatur-Version.