Das Internet of Things (IoT) und die damit verbundenen Akteure bilden zusammen eine der am stärksten und nachhaltigst wachsenden Branchen der letzten Jahre.

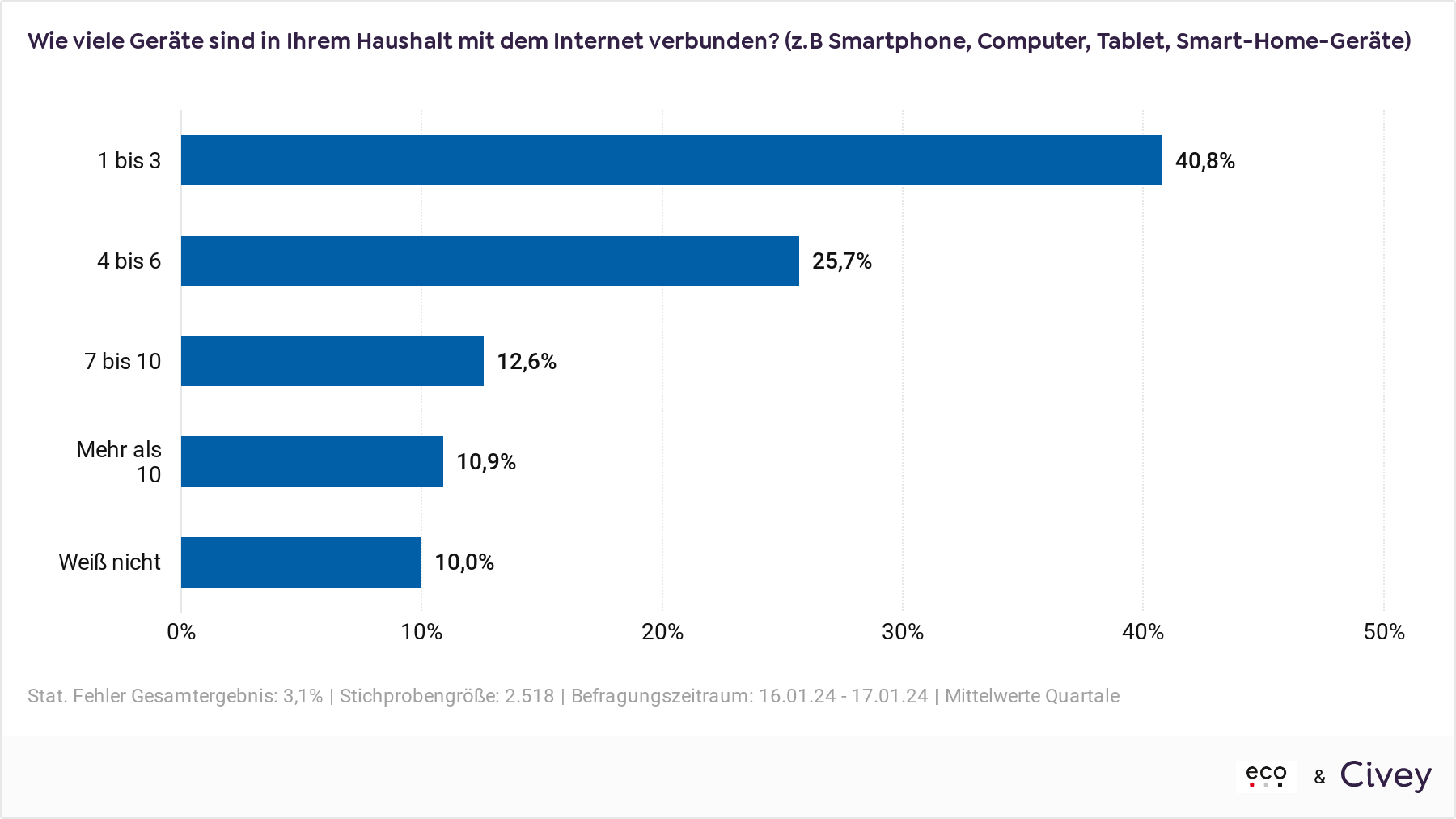

Immer mehr Gegenstände sind mit dem Internet und mit anderen Dingen vernetzt. So nutzt bereits jeder zweite Haushalt in Deutschland nutzt bereits mehr als vier Geräte mit Onlinezugang. Oft bleibt aber vor allem die Datensicherheit sowie der Schutz von Nutzerdaten auf der Strecke. Diese immer stärkere Vernetzung von physischen und virtuellen Objekten ruft hierbei den europäischen Gesetzgeber auf den Plan, um die stetigen Entwicklungen in einen gesamteuropäischen Regulierungsrahmen einzubetten. Eine unter keinen Umständen zu vernachlässigende Besonderheit ist hier die Beteiligung verschiedenster Akteure sowie die zunehmende Anfälligkeit für Risiken der Informationssicherheit bei stärkerem Grad der Vernetzung.

Von besonderer Relevanz ist hier aus regulatorischer Sicht der „Cyber Resilience Act“ (CRA). Der am 15.09.2022 veröffentlichte Entwurf wurde bereits im Dezember 2022 im Rat diskutiert, die erste Lesung durch das Parlament steht noch aus. Durch den CRA sind vor allem Software- und Hardwareprodukte mit Lösungen für die Datenfernverarbeitung, konkreter sogenannte „Produkte mit digitalen Elementen“, betroffen. Das Ziel des CRA ist es, dass Produkte mit digitalen Bestandteilen, die auf den EU-Markt gebracht werden, weniger Schwachstellen aufweisen, Hersteller während des Lebenszyklus des Produktes für die Cybersecurity ihrer Produkte verantwortlich sind, mehr Transparenz über die Sicherheit von Hard- und Softwareprodukten besteht und Nutzer:innen von einer höheren Sicherheit profitieren.

Der CRA ist also Chance und Herausforderung zugleich. Genau dies haben wir bei unserem kompetenzgruppenübergreifenden (KG IoT/KG Sicherheit) Webinar mit verschiedenen Expert:innen und den Teilnehmenden diskutiert.

Die aktuelle Sicherheitslage im IoT

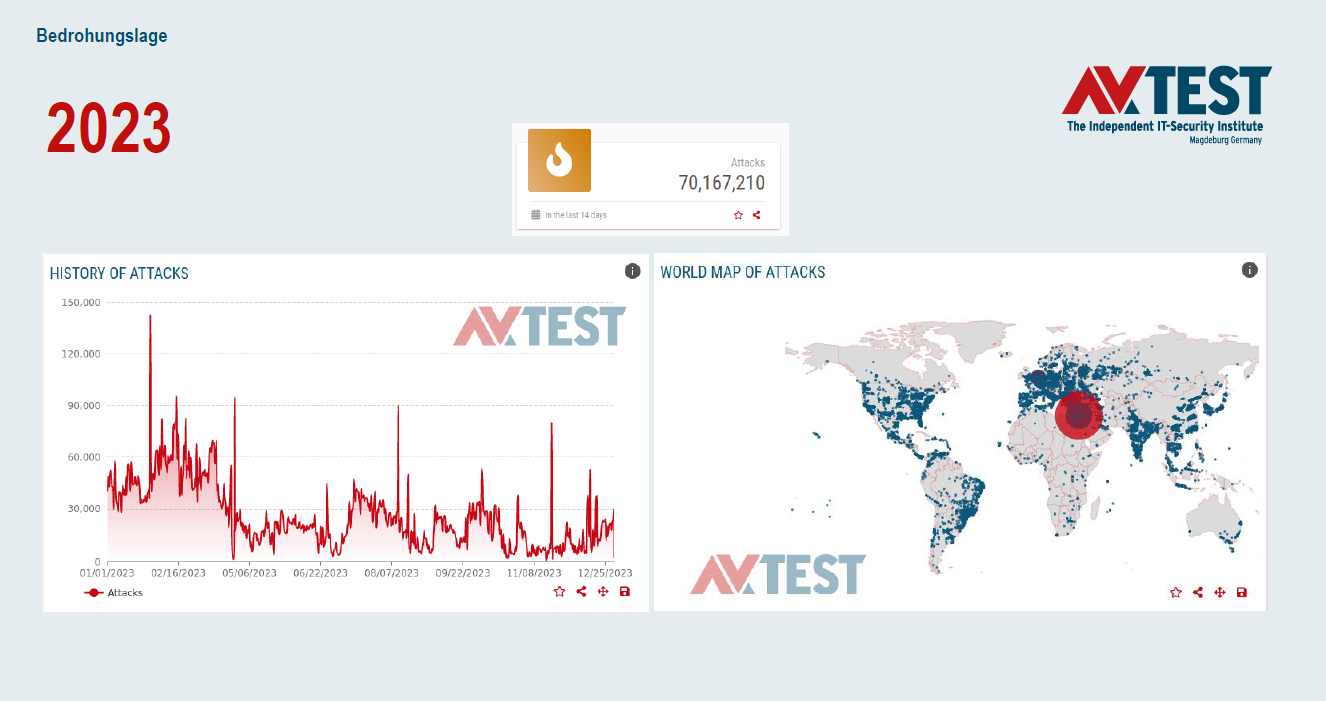

Wenn über Sicherheit im IoT diskutiert wird, lohnt sich der Blick auf die aktuelle Sicherheitslage in diesem Bereich. Hierzu hat Eric Clausing, Leiter IoT bei AV-TEST in seinem Vortrag einen umfassenden Überblick geliefert.

Dieser Überblick setzt sich aus Zertifizierungen von IoT-Geräten sowie unbeauftragten und privaten Tests zusammen. Dabei werden folgende Kategorien getestet:

- Lokale Kommunikation (z.B. Bluetooth, lokale Netzwerkkommunikation)

- Online-Kommunikation (z.B. Kommunikation des Gerätes selbst oder was serverseitig kommuniziert wird)

- Mobile Applikationen (z.B. Untersuchung potenzieller Einfallstore)

- Datenschutz und Privatsphäre (z. B. Inkonsistenzen zwischen Datenschutzerklärung und tatsächlicher Datensammlungen)

Die Daten zur Sicherheitslage beruhen bei AV-TEST auf Honeypot-Systemen, die aussehen, wie angreifbare IoT-Systeme. Hieraus ergaben sich für 2023 mehr als 70 Millionen Angriffe auf diese Systeme, die registriert und ausgewertet werden konnten. Im Vergleich zu den ersten vier Wochen in 2024 ist keine Entspannung der Lage zu sehen, es konnten in diesem Zeitraum rund 8 Millionen Angriffe verzeichnet werden. Das heißt konkret, „wenn man ein Gerät ins Internet stellt, ist es binnen von Sekunden Angriffen ausgesetzt“, so Clausing. Ein Gerät mit bekannten Schwachstellen oder entsprechenden Sicherheitslücken kann demnach innerhalb von wenigen Minuten als infiziert angesehen werden.

Nach wie vor bilden Botnetze noch immer die größte Gefahr, unter den Top drei liegt hierbei weiterhin „Mirai“. Dabei handelt es sich nicht um hochkomplexe Angriffe auf Geräte, oftmals betrifft es Geräte oder ganze Gerätekategorien, mit schwachen oder Standardpasswörtern, die gesucht und angegriffen werden. Oftmals werden diese Passwörter dann auch von den Nutzer:innen nicht geändert oder es herrscht Unwissenheit darüber dies zu tun, womit die Geräte dann ein sehr leichtes Angriffsziel bilden.

Verpflichtungen als Schritt zu mehr IoT-Sicherheit

Mit mehr herstellerseitigen Verpflichtungen zur Absicherung der IoT-Geräte ließen sich solche Einfallstore leicht verhindern. Grundsätzlich kann man sagen, dass kein Gerät und keine Produktkategorie von Angriffen ausgenommen sind, daher ist es umso wichtiger, dass IoT-Geräte mit einer gewissen Grundsicherheit ausgestattet sind.

Was ändert sich mit dem Cyber Resilience Act?

Bisher konnten Hardwarehersteller unter anderem aus dem europäischen Ausland nicht für mangelnde Sicherheit ihrer Geräte belangt werden und Händler sowie Importeure standen nicht in der Verantwortung. Dies soll nun unter anderem der Cyber Resilience Act lösen.

Dem CRA gehen zwei maßgebliche Gesetze auf europäischer Ebene voraus, die NIS2-Richtlinie von 2022, die die Anforderungen an IT-Sicherheit für verschiedene IT-Dienste und Produkte definiert und ein entsprechendes System dafür schafft. Zum anderen der Cyber Security Act aus 2019, der damals angefangen hatte, die Kennzeichnung von IT-Sicherheit bei IT-Produkten in den Fokus zu setzen. Parallel dazu wurde aber bereits eine Verantwortungslücke bei smarten Geräten (vor allem White-Label-Produkte) diskutiert und dass bei Sicherheitslücken niemand haftbar gemacht werden könne. Die Überlegungen dazu mündeten dann im Cyber Resilience Act, der aktuell zur Verabschiedung vorliegt.

Was regelt der CRA?

Der CRA soll klare Regeln für

- Hersteller

- Händler

- Importeure

von vernetzten Geräten und ihren entsprechenden Verantwortungsbereich liefern und somit auch ein Kennzeichnungs- und Konformitätssystem etablieren. Mit dem CRA wird ein dreistufiges System geschaffen, das verschiedene vernetzte Produkte umfasst:

- Normale Produkte

- Wichtige Produkte

- Kritische Produkte

Allerdings ist die Unterscheidung hier nicht so einfach, wie sie erscheint, denn beispielsweise Smart-Home-Geräte fallen bereits in den Bereich „Wichtige Produkte“. Unter „Kritische Produkte“ fallen fast ausschließlich Produkte, wie Smart Cards und Ähnliches und unter „Normale Produkte“ fallen damit Produkte, die irgendwie eine Online-Funktion haben.

Derzeit ist noch nicht klar, in welchem Umfang der Cyber Resilience Act durch nationale Gesetzgebung begleitet werden wird und wie diese genau ausgestaltet sein wird. Das wird vermutlich durch ein CRA-Anwendungsgesetz auf nationaler Ebene geregelt werden.

Das erklärte Ziel des CRA, ist, dass Produkte, die diesen Anforderungen nicht genügen, vom europäischen Markt genommen werden.

Verpflichtende Produkt-Cyber-Security – Was kommt auf die Hersteller zu?

Hersteller werden am umfangreichsten in die Pflicht genommen. Dies gilt sowohl für IoT-Geräte als auch für Software-Produkte. Auch wenn der CRA noch nicht verabschiedet ist und dann auch noch die nationalen Anwendungsgesetze ausstehend sind, darf nicht außer Acht gelassen werden, dass Produktentwicklungen mindestens zwei Jahre dauern und somit auch die CRA-Anforderungen bereits bei laufenden Entwicklungen eingebunden werden müssen. „Es ist für die Hersteller also schon fünf nach zwölf, um sich mit dem Cyber Resilience Act zu beschäftigen“, so Jan Wendenburg, CEO der ONEKEY GmbH.

Für die Hersteller von IoT-Geräten werden durch den CRA folgende Verpflichtungen kommen:

- Sicherheitskonzept erstellen

- Risikoeinschätzung durchführen

- Labeling zur Kennzeichnung und Identifizierung ihrer Produkte durchführen

- Verpflichtung (hersteller-)bekannte Sicherheitslücken zu schließen oder deren Schließung zu veranlassen

- Verpflichtende Nennung von Ansprechpartnern vor Ort für Verwaltung und Sicherheitsvorfälle im Betrieb

- Updatepflicht für Produkte, die mindestes für 10 Jahre oder aber den gesamten Lebenszyklus eines Produkts entspricht

- Meldepflicht von aktiven Sicherheitslücken

CRA trifft Hersteller weltweit

Produkte, die diesen Anforderungen nicht genügen, dürfen dann auch nicht mehr innerhalb der EU vertrieben werden und müssen zurückgenommen werden. Zudem riskieren Hersteller bei Nichteinhaltung des CRA, Strafen von bis zu 2,5 % des weltweiten Bruttoumsatzes. Somit trifft es weltweit alle Hersteller, die ihre Produkte in Europa verkaufen wollen, „somit ist es eine globale defacto Regelung“, so Wendenburg.

SBOM – auf dem Weg zum CRA

Sobald der Cyber Resiience Act in Kraft tritt, sind Hersteller dazu verpflichtet eine Software Bill of Materials (SBOM) führen. Diese ist eine systematische und strukturierte Aufzeichnung, die die Komponenten eines Softwareprodukts und ihre Beziehungen innerhalb der Software-Lieferkette beschreibt. Die Hersteller müssen diese Aufzeichnung allerdings nicht veröffentlichen, sind aber dazu verpflichtet diese der Marktüberwachungsbehörde auf deren begründetes Verlangen herauszugeben. Um sich entsprechend auf den CRA vorzubereiten, ist es ratsam schon jetzt eine SBOM anzulegen, zudem ist es laut Thomas Seider, Referent beim Bundesamt für Sicherheit in der Informationstechnik (BSI), sinnvoll für Hersteller smarter Geräte sich auch schon jetzt im Sinne des IT-Sicherheitskennzeichens des BSI zertifizieren zu lassen. Damit gehe man einen ersten Schritt in Richtung Cyber Resilence Act, da einige der Anforderungen Teil des IT-Sicherheitskennzeichens sind.

SBOM – was ist gefordert?

Der CRA fordert von Herstellern ganz klar das Führen einer Softwarestückliste (SBOM) in einem gängigen maschinenlesbaren Format, aus der zumindest die obersten Abhängigkeiten des Produkts hervorgehen. Mit den rein obersten Abhängigkeiten eines Produktes sind nur die Minimalanforderungen umschrieben und für die Cybersicherheit sind diese nicht besonders zielführend. Daher sollte herstellerseitig eine ausführlichere Auflistung stattfinden.

Als Vorbereitung auf den CRA hat das BSI eine technische Richtlinie, die TR-03183-2 veröffentlicht, um schon vor Inkrafttreten des CRA einen wichtigen Schritt zur Erfüllung der SBOM-Anforderung zu gehen. Bei der Richtlinie handelt es sich um eine Empfehlung, wie eine SBOM bestenfalls aussehen sollte und auch aufgesetzt werden müsste.

Mehr IoT-Sicherheit durch gesetzliche Verpflichtungen

Der Cyber Resilience Act schafft einen regulatorischen Rahmen mit vielen Verpflichtungen, die die Cybersicherheit von IoT-Geräten in Europa stärken und erhöhen soll. Auch viele eco-Mitglieder fordern schon lang mehr auf Verpflichtungen im Bereich IT-Sicherheit für smarte Geräte zu setzen. Nur so lassen sich höhere Standards für Cybersicherheit in der IoT-Welt einführen und auch langfristig etablieren.

Die Expert:innen des Webinars stellten heraus, dass trotz vieler neuer Anforderungen an die Hersteller, die sicherlich auch neue Herausforderungen bergen, der CRA als Chance für das Internet of Things und Europa gesehen werden muss. Zum einen kann der CRA Wettbewerbsvorteil für europäische Hersteller sein und zum anderen wird in Europa damit ein ganz neues Level im Bereich Cyber Security erreicht. Mit dem CRA kann Europa hier eine Vorreiterrolle einnehmen, die langfristig auch global für deutlich höhere Sicherheitsstandards im IoT sorgen kann.

Mit der Umsetzung der CRA müssen Sicherheitsaspekte schon bereits im Entwicklungsprozess von IoT Produkten mitberücksichtigt werden. Werden Konzepte wie Security by Design konsequent umgesetzt, profieren Hersteller mittelfristig auch von geringeren Aufwänden, um die Anforderungen des CRA zu erfüllen. Die Einführung der Updatepflicht leistet einen Beitrag für mehr Nachhaltigkeit von Produkten und dies schont langfristig auch Ressourcen und kann Kosten reduzieren.

Ein zusätzlicher Effekt sichere IoT-Geräte durch den CRA, ist die Erhöhung der Sicherheit angeschlossener Netze und Infrastrukturen.

Sowohl die Expert:innen, als auch die Teilnehmenden waren sich einig, dass durch den CRA ein wichtiger Meilensteilen hin zu mehr Sicherheit im IoT gelegt wird.